DNS Reflection Amplification Attack: Teknik Serangan Berbahaya yang Harus Diwaspadai.

DNS Reflection Amplification Attack merupakan salah satu teknik Distributed Denial of Service (DDoS) yang paling sering digunakan karena kemampuannya dalam meningkatkan volume lalu lintas serangan secara signifikan. Serangan ini mengandalkan server Domain Name System (DNS) terbuka untuk mengirimkan respons yang besar ke target, membuat sistem korban kewalahan menerima traffic berlebih.

Bagaimana DNS Reflection Amplification Attack Bekerja.

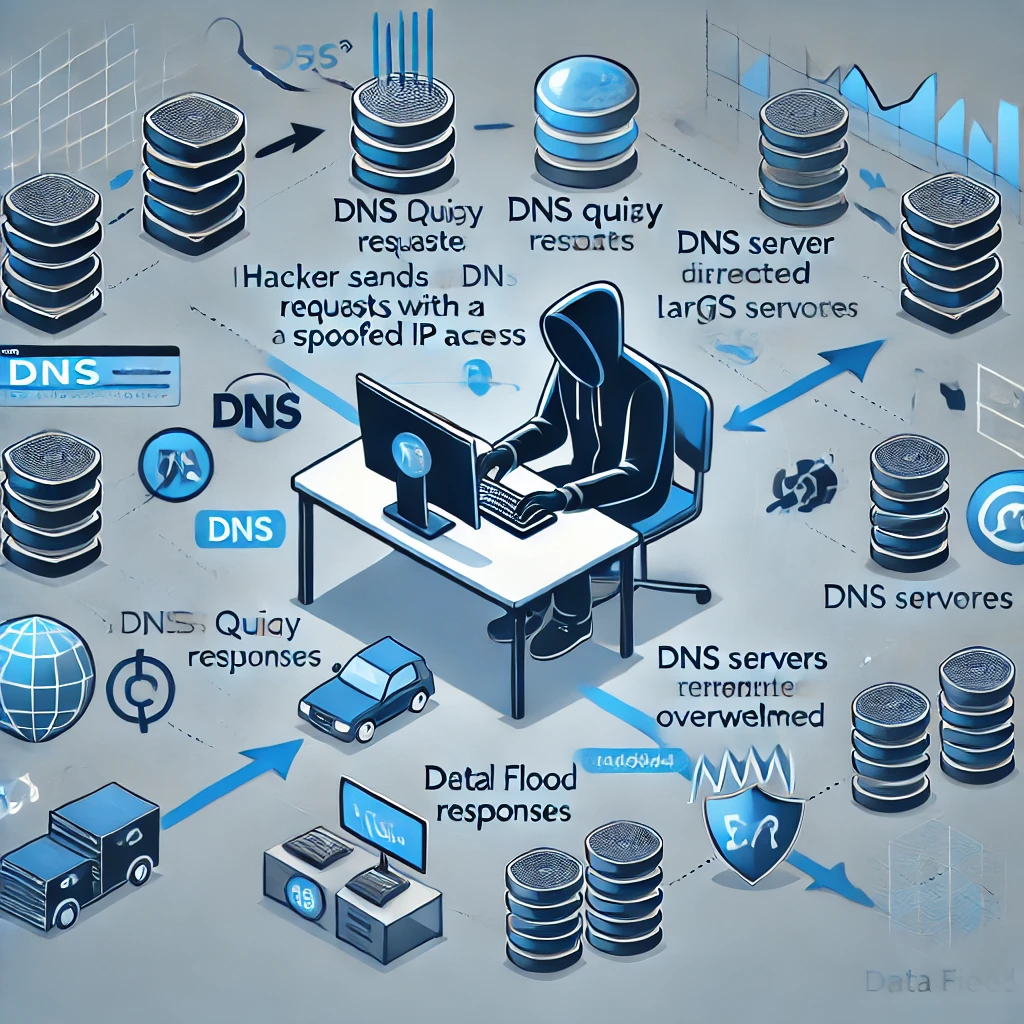

Jenis serangan ini bekerja dengan memalsukan alamat IP pengirim (spoofing) dalam permintaan (Query) DNS. Permintaan tersebut dikirim ke server DNS yang dikonfigurasi terbuka dan merespons siapa pun tanpa verifikasi. Karena permintaan dipalsukan, server akan mengirimkan balasan ke alamat IP target.

Amplifikasi (Amplification) terjadi karena ukuran permintaan yang kecil bisa menghasilkan respons DNS yang sangat besar, terutama jika pelaku menggunakan permintaan tipe ANY. Dengan ribuan permintaan seperti ini, target dibombardir dengan traffic yang tidak pernah diminta, menyebabkan sistem melambat bahkan tidak merespons.

Risiko Serius dari DNS Reflection Amplification Attack.

Serangan ini tidak hanya menghabiskan bandwidth target, tetapi juga dapat mengganggu layanan secara menyeluruh. Infrastruktur jaringan bisa lumpuh dalam waktu singkat. Sistem yang tidak memiliki perlindungan memadai akan lebih cepat terdampak.

Perusahaan yang menjadi korban bisa mengalami downtime layanan, kehilangan reputasi, dan pengeluaran biaya tinggi untuk pemulihan. Hal ini menjadi lebih berbahaya ketika Client mengandalkan sistem online untuk operasional harian.

Faktor yang Memungkinkan Terjadinya DNS Reflection Amplification Attack.

Server DNS terbuka yang tidak memiliki pembatasan akses menjadi celah utama. Banyak server publik masih diatur untuk merespons permintaan dari siapa saja. Konfigurasi default yang kurang aman memperparah situasi.

Selain itu, tidak semua administrator melakukan pembaruan sistem atau audit keamanan rutin. Server yang menggunakan konfigurasi lama tanpa otentikasi sangat rentan dimanfaatkan sebagai reflektor dalam serangan ini.

DNS Reflection Amplification Attack dalam Skala Besar.

Beberapa serangan DDoS terbesar dalam sejarah menggunakan teknik ini. Dalam banyak kasus, pelaku memanfaatkan ratusan ribu server DNS terbuka untuk menghasilkan traffic hingga ratusan Gbps. Targetnya bisa berupa situs e-commerce, platform teknologi, hingga infrastruktur pemerintah.

Sebagai contoh, pada 2013, Spamhaus menjadi korban serangan dengan volume mencapai 300 Gbps menggunakan metode ini. Insiden ini menjadi pengingat betapa besar dampak serangan refleksi DNS jika tidak ditangani dengan benar.

Strategi Mencegah DNS Reflection Amplification Attack.

Langkah pertama adalah menonaktifkan fitur recursive pada server DNS yang tidak membutuhkannya. Administrator juga perlu membatasi permintaan hanya dari IP Private atau jaringan internal. Firewall dan rate limiting bisa digunakan untuk mengurangi respons terhadap permintaan mencurigakan.

Selain itu, penyedia layanan DNS dapat menggunakan tools pemantauan lalu lintas dan sistem deteksi intrusi untuk mengenali pola serangan. Dengan respon cepat, serangan bisa diredam sebelum berdampak besar ke target.

Peran Penting Internet Service Provider (ISP).

Internet Service Provider (ISP) dan penyedia cloud memainkan peran krusial dalam memblokir lalu lintas berbahaya. Mereka dapat melakukan filtering terhadap paket spoofed atau menyaring permintaan DNS yang mencurigakan. Beberapa bahkan secara aktif memblokir server DNS terbuka dari jaringan mereka.

Kolaborasi antar penyedia juga penting. Dengan berbagi informasi dan log serangan, upaya mitigasi bisa lebih efektif. Tools komunitas yang mendeteksi reflektor DNS juga bisa membantu administrator dalam mengambil langkah preventif.

Mengapa DNS Reflection Amplification Attack Sulit Dideteksi.

Salah satu tantangan utama dalam menangani serangan ini adalah sumbernya tersembunyi. Karena permintaan menggunakan spoofed IP, target hanya menerima respons dari server yang tidak terlibat langsung dengan pelaku.

Hal ini menyulitkan analisis forensik karena sulit melacak siapa pengirim aslinya. Tanpa sistem logging dan monitoring yang kuat, serangan dapat berlangsung lama sebelum dikenali.

Perlunya Edukasi dan Audit Rutin.

Banyak serangan terjadi karena kurangnya kesadaran administrator sistem terhadap konfigurasi DNS yang aman. Pelatihan rutin dan edukasi tentang risiko refleksi DNS sangat dibutuhkan, terutama pada organisasi dengan infrastruktur besar.

Audit berkala terhadap konfigurasi server juga penting untuk mendeteksi celah keamanan. Memastikan bahwa server tidak dapat digunakan sebagai reflektor merupakan bagian vital dari kebijakan keamanan.

Waspada dan Proaktif adalah Kunci.

DNS Reflection Amplification Attack bukan ancaman biasa. Teknik ini mudah dilakukan namun berdampak besar. Tanpa proteksi yang tepat, organisasi bisa menjadi korban dalam hitungan menit.

Langkah mitigasi seperti pembatasan akses, pemantauan aktif, dan pembaruan konfigurasi server DNS harus menjadi standar keamanan. Serangan dapat dicegah jika sistem dikelola dengan baik dan semua pihak terlibat bersikap proaktif.