HTTP Security Headers: Proteksi Pasif untuk Aplikasi Berbasis Web.

HTTP Security Headers merupakan komponen penting dalam pengamanan aplikasi web modern. Dengan menambahkan serangkaian header di response server, administrator dapat mencegah berbagai serangan umum seperti Cross Site Scripting (XSS), clickjacking, dan sniffing.

Mengapa HTTP Security Headers Penting.

Aplikasi web yang tidak memiliki pengamanan di sisi server sangat rentan terhadap eksploitasi. Salah satu cara efektif untuk memperkuat lapisan pertahanan adalah dengan menyematkan header yang membatasi bagaimana browser menangani konten dari server. Langkah ini bersifat non-invasif dan tidak memengaruhi logika aplikasi secara langsung.

Praktik ini tidak hanya memperkuat sistem, tetapi juga menunjukkan keseriusan dalam mengikuti standar keamanan. Banyak scanner keamanan dan auditor menyarankan penerapan header sebagai dasar perlindungan awal terhadap ancaman web.

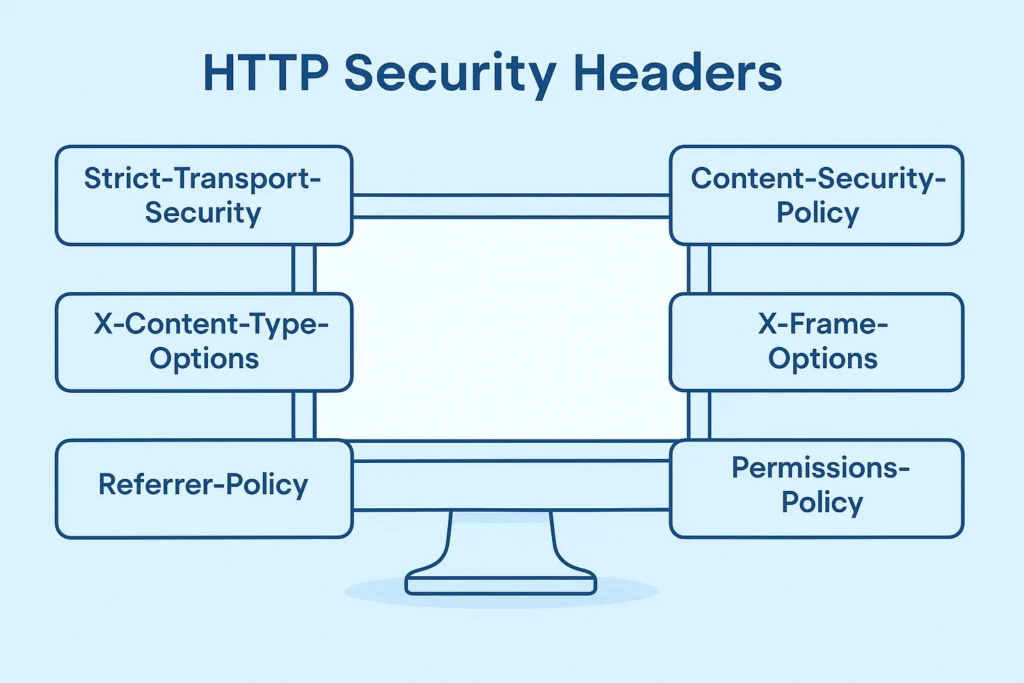

Jenis-Jenis HTTP Security Headers yang Umum Digunakan.

Beberapa jenis header memiliki peran berbeda namun saling melengkapi. Header berikut wajib dipahami dan digunakan sesuai kebutuhan:

- Strict-Transport-Security (HSTS) Header ini memaksa browser untuk hanya menggunakan HTTPS saat berkomunikasi dengan server. Contoh:

Strict-Transport-Security: max-age=63072000; includeSubDomains; preload - Content-Security-Policy (CSP) CSP mencegah injeksi kode berbahaya seperti XSS. Dengan menetapkan kebijakan konten, hanya sumber tepercaya yang diizinkan:

Content-Security-Policy: default-src 'self'; script-src 'self'; - X-Frame-Options Melindungi dari clickjacking dengan mencegah embedding dalam iframe:

X-Frame-Options: SAMEORIGIN - X-Content-Type-Options Mencegah browser melakukan MIME sniffing dan menjalankan file sebagai jenis yang tidak sesuai:

X-Content-Type-Options: nosniff - X-XSS-Protection Mengaktifkan fitur proteksi XSS pada browser:

X-XSS-Protection: 1; mode=block - Referrer-Policy Mengontrol informasi referrer yang dikirim saat navigasi antar halaman:

Referrer-Policy: strict-origin-when-cross-origin - Permissions-Policy (dulu Feature-Policy) Membatasi akses terhadap fitur browser seperti mikrofon, kamera, atau geolocation:

Permissions-Policy: geolocation=(), microphone=()

Cara Implementasi HTTP Security Headers di Apache.

Mengaktifkan header dapat dilakukan dengan menambahkan direktif di konfigurasi virtual host. Contohnya seperti berikut:

<VirtualHost *:443>

ServerName web.lynix.id

Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains; preload"

Header always set Content-Security-Policy "default-src 'self'; script-src 'self';"

Header always set X-Frame-Options "SAMEORIGIN"

Header always set X-Content-Type-Options "nosniff"

Header always set X-XSS-Protection "1; mode=block"

Header always set Referrer-Policy "strict-origin-when-cross-origin"

Header always set Permissions-Policy "geolocation=(), microphone=()"

</VirtualHost>Setelah konfigurasi ditambahkan, reload Apache dengan perintah:

systemctl reload apache2Langkah ini akan memastikan seluruh request HTTPS dari Client mendapatkan perlindungan dasar.

Manfaat Praktis bagi DevOps.

Bagi tim DevOps, penggunaan header ini memberikan kemudahan dalam pengelolaan keamanan yang bersifat terpusat. Tidak perlu melakukan perubahan pada kode aplikasi, cukup mengatur konfigurasi di web server.

Dengan pendekatan ini, sistem yang sudah berjalan tetap aman tanpa mengubah arsitektur backend. Hal ini memudahkan migrasi atau integrasi antara sistem lama dan infrastruktur baru, karena lapisan keamanan berada pada sisi frontend.

Validasi HTTP Security Headers.

Untuk memastikan semua header telah aktif dan bekerja dengan baik, gunakan Tools seperti curl atau observasi melalui browser. Contoh penggunaan curl:

curl -I https://web.lynix.idAtau gunakan layanan online seperti securityheaders.com untuk mendapatkan laporan mendetail. Tools ini akan menunjukkan mana saja header yang aktif dan memberikan rekomendasi penambahan.

Validasi secara rutin penting agar tidak ada header yang hilang saat terjadi update konfigurasi atau migrasi sistem.

Best Practice Konfigurasi HTTP Security Headers.

Gunakan kombinasi semua header keamanan untuk mendapatkan perlindungan maksimal. Jangan hanya mengandalkan satu atau dua jenis saja. Jika memungkinkan, uji konfigurasi pada staging terlebih dahulu.

Pastikan pula tidak terjadi konflik antara header dan logika aplikasi. Misalnya, CSP yang terlalu ketat bisa memblokir script internal. Lakukan penyesuaian secara bertahap dan evaluasi secara berkala.

Memperkuat Keamanan Web Modern.

HTTP Security Headers adalah langkah awal namun krusial dalam memperkuat keamanan web modern. Dengan konfigurasi yang tepat, sistem bisa terlindungi dari berbagai eksploitasi umum tanpa mengubah logika backend. Implementasi dan validasi secara rutin menjadi kunci agar perlindungan ini terus berjalan optimal dan tidak terganggu oleh perubahan sistem lain.